|

||

|

|

||

|

|

Онлайн книга - 50 знаменитых авантюристов | Автор книги - Ирина Рудычева , Яна Батий , Ольга Исаенко

Cтраница 118

Два с лишним года Кевин не подавал признаков «хакерской жизни». В середине 1994 года из лаборатории компании «Motorola» сообщили о краже программного обеспечения для контроля сотовой связи со спутника. Разработчик Дэн Фармер, создатель нашумевшего SATAN’a, объявил, что взломщик похитил раннюю версию его программы. В октябре 1994 года поступили жалобы от «McCaw Cellular Communication Inc.». Компания заявила, что хакер похитил серийные электронные номера ее сотовых телефонов. Специалисты из ФБР определили, что техника взлома характерна для «пера» Митника. Расследуя эти заявления, полиция выяснила, что последние три месяца Кевин жил под вымышленным именем – Брайан Меррилл – недалеко от Вашингтонского университета и работал компьютерным техником в местной больнице. Но когда ФБР прибыло на место, Митник опять исчез. Обыскав опустевшую квартиру хакера, полицейские там нашли несколько сотовых телефонов, учебники с изложением процедуры дублирования и сканер, с помощью которого Митник следил за действиями полиции по его поимке. Позже, на суде, об этом периоде жизни Кевина свидетели расскажут: «Это был очень тихий, совершенно обычный человек. Он никогда не говорил о своей личной жизни. Он просто приходил и занимался своим делом». Поворотным моментом в жизни нашего героя стало Рождество 1994 года. Именно в рождественскую ночь Кевин совершил взлом, после которого его стали называть «величайшим хакером всех времен и народов». 25 декабря Митник проник в суперзащищенный домашний компьютер Цутому Шимомуры, ведущего американского специалиста в области компьютерной безопасности, известного своими разработками по предотвращению вторжения в компьютерные сети. Нужно отметить тот факт, что имя Цутому на английском языке распознает spell check в Microsoft Word. Итак, пока известный программист отдыхал на рождественских каникулах в Неваде, хакер из его домашнего компьютера начал копировать сотни засекреченных файлов. Но бдительный магистрант из Центра суперкомпьютеров в Сан-Диего, где работал Шимомура, заметил изменения в системных «журнальных» файлах – сообразил, что происходит, и позвонил Цутому. Программист срочно приехал домой и пока разбирался, что именно украдено, хакер нанес ему еще одно оскорбление. 27 декабря он прислал Шимомуре звуковое сообщение, в котором искаженный компьютером голос передал наглое послание. Цутому, взбешенный таким произволом, пообещал найти обидчика и отомстить. Ведь хакер нанес ему не только личное оскорбление, но и поставил под вопрос его репутацию специалиста. В тот же день системный администратор «The Well» заметил необычную активность на одном из счетов, который обычно оставался почти пустым; позже были обнаружены еще несколько счетов, где хранилась украденная не только у Шимомуры информация. Дело приобретало слишком серьезный оборот. К расследованию подключились ФБР и Национальное агентство безопасности, на «The Well» установили круглосуточный мониторинг, засекающий любую активность. Оперативниками были составлены списки подозреваемых, в которых Кевин Митник занимал первые строки. ФБР, анализируя действия хакера, пришло к выводу, что взлом не преследовал денежных целей, а был «демонстрацией силы». Кроме того, взломщика очень интересовали файлы программ для управления сотовыми телефонами. Чтобы взломать компьютер Шимомуры, Кевин проник на компьютер в Университете Лайолы в Чикаго, который имел доступ к файлам в компьютере программиста из Калифорнии. Хакеру нужно было фальсифицировать исходный адрес системы, откуда поступали пакеты на компьютер Цутому. Митник проделал эту работу виртуозно: работая вслепую, он разгадал номера последовательностей и приписал соответствующие номера дальнейшим посылаемым пакетам. Теоретически такая возможность была предсказана еще в 1989 году, но атака Кевина – первый известный случай применения этой техники на практике. Тем временем команда сыщиков с Шимомурой во главе терпеливо отслеживала маршруты компьютерных сообщений хакера. Наконец зона поиска сузилась до двух километров, это оказался городок Ралейх в Северной Каролине. 12 февраля 1995 года группа захвата вылетела на место, и дальнейшие действия стали развиваться как в захватывающем детективе. Федеральные агенты патрулировали улицы городка на автомобилях, снабженных устройствами для перехвата частот сотовых телефонов, но их рации были отключены во избежание подслушивания. 15 февраля, когда Шимомура определил, что хакер вышел на связь, Митника захватили с поличным. Кевину Митнику было предъявлено 23 обвинения в мошенничестве с использованием компьютерных систем и нанесении тем самым ущерба на сумму более 80 миллионов долларов. Наиболее ретивые требовали приговорить его к 8–10-ти годам тюрьмы (примерно такой срок дается в некоторых случаях за убийство). Агентство «Associated Press» подсчитало, что суммарный срок по всем пунктам обвинения составил бы 460 лет тюрьмы, но американское правосудие ограничилось сроком в 54 месяца. Суд над хакером длился около четырех лет. Только 18 марта 1999 года Кевин признал свою вину в мошенничестве с компьютерами и компьютерными сетями. 21 января 2000 года Митник вышел на свободу. В интервью журналу «Forbes» Кевин торжественно пообещал исправиться и не нарушать закон умышленно, что будет не так уж и сложно. Ведь по решению суда ему на протяжении трех лет после освобождения запрещается устраиваться на работу, связанную с использованием компьютеров, запрещено пользоваться модемами, мобильными телефонами и любыми устройствами, подключенными к Интернету. Репутация Кевина как аса компьютерных технологий привлекает к себе множество потенциальных работодателей. Сразу по выходе из тюрьмы ему была предложена работа консультанта по безопасности правительственных сетей в Сенате, а журнал «Brill’s Content» просил писать обзоры компьютерных журналов и комментировать выпускаемые программные продукты. Теперешняя работа бывшего хакера – защищать системы от бывших коллег. В сентябре 2000 года на конференции по компьютерной безопасности он заявил, что пока все сотрудники фирмы не будут знать, каким образом и с какими целями хакеры совершают свои атаки, корпоративные сети и веб-сайты не будут защищены от взломов. С августа 2001 года Кевин работает техническим консультантом в компании, предоставляющей телефонные услуги, его советы бесценны – он всегда знает, что ищет. А в 2002 году американские телезрители увидели телесериал с Кевином Митником – он играет эксперта ЦРУ по компьютерам. Вместо настоящего компьютера «агент» пользуется специальным макетом – так, на всякий случай. МОРРИС РОБЕРТ ТАППАН

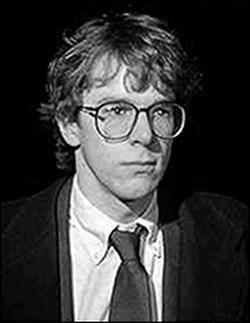

(род. в 1965 г.)

Будучи студентом выпускного курса Корнелльского университета, запустил в компьютерную сеть ARPANET программу «сетевой червь», представлявшую собой разновидность компьютерных вирусов. В результате атаки был полностью или частично заблокирован ряд компьютерных сетей, в том числе Интернет, ARPANET и несекретная военная сеть Milnet, нарушена работа более 6000 компьютеров по всей Америке. 2 ноября 1988 года в 18.30 системные администраторы фирмы «Rand Corporation» в Санта-Монике заметили, что компьютеры, установленные в вычислительном центре, работают крайне медленно. Оказалось, что в локальную сеть фирмы проник компьютерный вирус, тормозивший их работу. Через некоторое время воздействию вируса подверглись компьютеры Массачусетского технологического института, Национальной Ливерморской лаборатории, Массачусетского университета. Затем вирус атаковал компьютеры в Стэнфорде, Принстоне и Национальной лаборатории в Лос-Аламосе, штат Нью-Мексико. Как только он проникал в компьютер, он тут же пытался скопировать себя на другие компьютеры, распространяясь по электронным сетям. Вирус воссоздавал на пораженной машине сотни своих копий, занимая всю оперативную память и практически парализуя работу. Несмотря на ночь, по всей стране раздавались телефонные звонки, и системные администраторы ехали в офисы, чтобы наладить работу вычислительных машин.

|

Вернуться к просмотру книги

Вернуться к просмотру книги

Перейти к Оглавлению

Перейти к Оглавлению

Перейти к Примечанию

Перейти к Примечанию

© 2020 pharmateka.ru - электронная библиотека в которой можно

© 2020 pharmateka.ru - электронная библиотека в которой можно